DMARC ehk Domain-based Message Authentication Reporting and Conformance yhdistää SPF– ja DKIM-tekniikat yhdeksi sääntöjoukoksi vähentääkseen sähköpostiosoitteiden huijauksen riskiä.

DMARC sallii verkkotunnuksen järjestelmänvalvojan määrittää DNS-nimipalvelimen TXT-tietueita käyttämällä erityisiä sääntöjä, joita kaikkien sen toimialueeseen liitetystä [From:]-lähdeosoitteesta peräisin olevien sähköpostien on oltava. Voidaan esimerkiksi määrittää, tuleeko kirje allekirjoittaa DKIM-tekniikalla, lähettää IP-osoitteesta SPF-politiikan mukaisesti vai täytyykö molemmat ehdot täyttyä samanaikaisesti. Lisäksi on mahdollista kuvata yleisesti, mitä tehdä viesteille, jotka eivät ole DMARC-sääntöjen mukaisia.

Oletusarvoisesti Zonen luomat DMARC-säännöt sallivat sähköpostien vastaanottajien hyväksyä sen, vaikka jokin yllä olevista tarkistuksista epäonnistuisi.

Mutta se on mahdollista asettaa tiukemmin. On esimerkiksi mahdollista tehdä DKIM-allekirjoituksesta pakollinen käyttämällä DMARC DNS-tietueen adkim=s-tagia. Jos tähän yhdistetään p=reject, joka puolestaan edustaa käytäntöä, tämän sääntörikkomisen postin vastaanottajaa palvelevien palvelinten ei pitäisi hyväksyä sääntöjä rikkovia viestejä.

Nimipalvelintietue

Yksityiskohtaisempia tietoja varten DMARC-käytäntö on määritetty erityisellä TXT-tietueella, jonka nimi on _dmarc-aliverkkotunnus, esimerkiksi _dmarc.example.com. Tämän TXT-tietueen sisältö koostuu puolipisteillä erotetuista nimi=arvo -tageista.

Esimerkki:

"v=DMARC1;p=reject;rua=mailto:dmarcreports@example.com;"

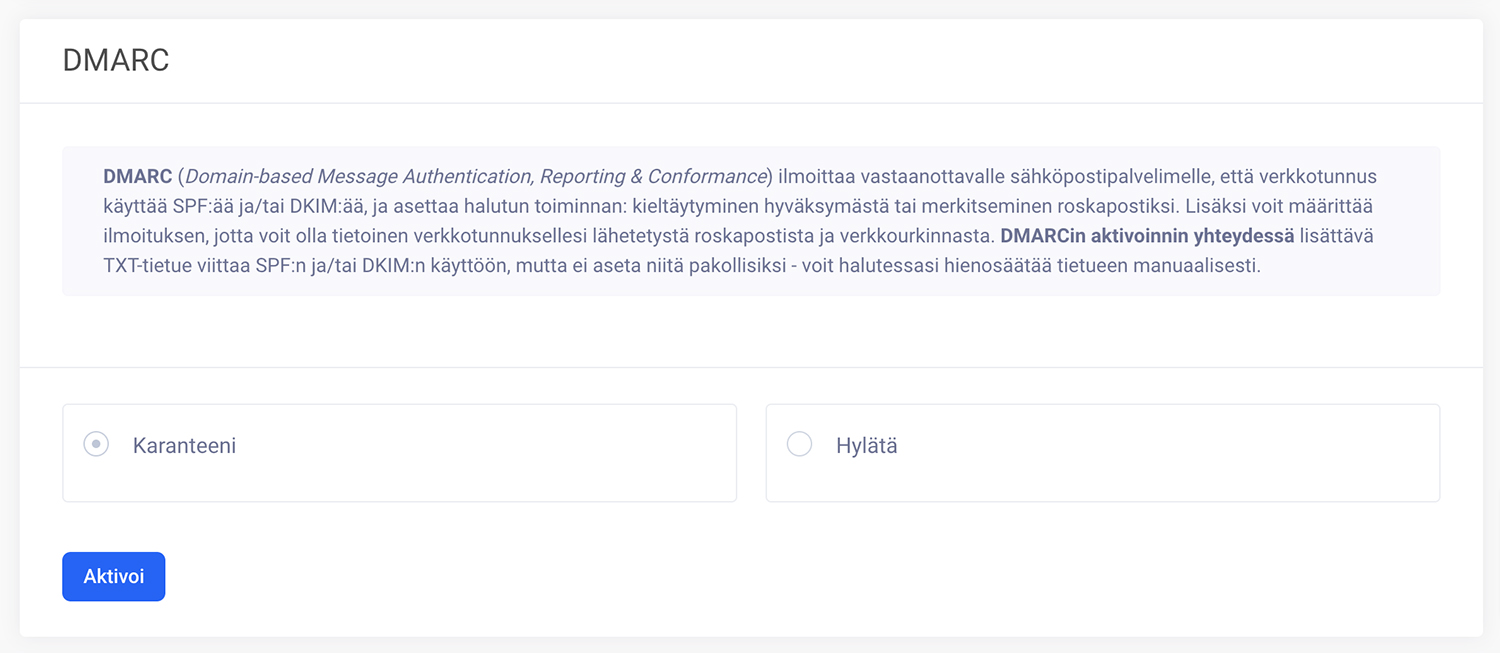

My Zone -ohjauspaneelissa voit aktivoida DMARC-käytännön valikosta Sähköposti -> DKIM / SPF / DMARC.

Oletusarvoisesti v=DMARC1; p=quarantine TXT-merkintä lisätään, mutta haluttaessa käytäntöä voidaan tiukentaa.

DMARC käytännöt

DMARC-säännöt käyttää käytäntö tunnistetta (The Policy tag), mikä määrittää DMARC-säännön tiukuuden. DNS-tietueessa tämä kuvataan p=-tunnisteen avulla. Mahdolliset tunnistearvot ovat:

none– viestin vastaanottavalle palvelimelle ei ole annettu erityistä käytäntöä;quarantine– karanteeniin, vastaanottajapalvelimen tulee sijoittaa sääntöä rikkova viesti roskapostikansioon tai lisätä lippu ilmoittamaan, että viesti on epäilyttävä;reject– viestin vastaanottavan palvelimen tulee hylätä sääntöjä rikkova viesti.

HUOM! Käytäntötunniste p= on määritettävä TXT-tietueessa heti version v= jälkeen!

DKIM:n ja SPF:n tiukkuus

adkim=– ja aspf=-tunnisteita voidaan käyttää määrittämään, ovatko DKIM:n ja SPF:n säännöt lieviä vai tiukkoja. Molempien oletusarvo on “rento”(“relaxed”). Jos arvo on kuitenkin asetettu ‘strict’ (=s), adkim=s-tunniste edellyttää, että vastaanottava palvelin edellyttää, että kaikki viestit on allekirjoitettava DKIM:llä, ja aspf=s-tunniste edellyttää, että viestit lähetetään määritetyistä IP-osoitteista SPF DNS -tietueessa. Löysää (oletusarvoista) käytäntöä varten vähintään yhden näistä on oltava oikein.

DMARC raportit

Yksi DMARC-sääntöjen merkittävä ominaisuus on kyky pyytää raportteja sähköpostipalvelimista, jotka ovat vastaanottaneet postia verkkotunnuksessasi.

PS! Raportointi on tarkoitettu kokeneille käyttäjille, ja suosittelemme lukemaan yksityiskohtaisemman DMARC-dokumentaation (DMARC-säännöt) ennen raportoinnin käyttöönottoa! Esimerkiksi täällä.

fo=määrittämällä tunnisteen voit määrittää, mitkä raportit lähetetään;rf=määrittämällä tunnisteen voit määrittää virheraportin muodon;ri=määrittämällä tagin voit määrittää kuinka usein raportti lähetetään (oletus on 24h);rua=määrittämällä tunnisteen voit määrittää sähköpostiosoitteen, johon raportti lähetetään, sen on oltava muodossamailto:dmarcreports@example.com. HUOM! Tämän sähköpostiosoitteen tulee olla samassa toimialueessa, muuten raportin sähköpostiosoitteelle on lisättävä erillinen TXT-tietue toimialuevyöhykkeellä. Tämä on kuitenkin aihe kokeneille käyttäjille.

Lisäinformaatio

- DMARC-dokumentaatiossa puhutaan

pct=-tunnisteesta, jonka oletetaan määrittävän niiden sähköpostien prosenttiosuuden, joihin DMARC-käytäntöä tulee soveltaa. Todellisuudessa emme ole kohdanneet tilannetta, jossa tällä prosentilla olisi vaikutusta, eikä sitä ole tarpeen lisätä. - Asiantuntijat (kuten https://dmarcian.com/) voivat kerätä ja analysoida DMARC-raportteja, mutta haluamme huomauttaa, että monet heidän raporteistaan ovat erittäin teknisiä ja vaikeita tulkita.

- DMARC koskee vain viestejä, joissa on yksi Lähettäjä-osoite/From (teknisesti RFC:n mukaan kirjassa voi olla useampi kuin yksi Lähettäjä-osoite, mutta todellisuudessa tämä ei ole kovin yleistä).

valitsemalla Sähköposti valikoimasta DKIM / SPF / DMARC